SAML IdP

SAML IdPではサイトに登録されたIDP設定の一覧の確認・追加・更新ができます。

SAML IdP一覧

確認方法

[外部システム連携] -> [SAML IdP]をクリックします。

項目説明

| 項目 | 説明 |

|---|---|

| 有効 | IDPの有効状態を確認できます。 :有効 :有効 :無効 :無効 |

| ログインSAML IdP Name | IDPの名前を表示します。 |

| エンティティID | SAMLエンティティIDを表示します。 |

| 有効期間 | IDPの有効期限を表示します。 |

| 更新日時 | 最終更新日時を表示します。 |

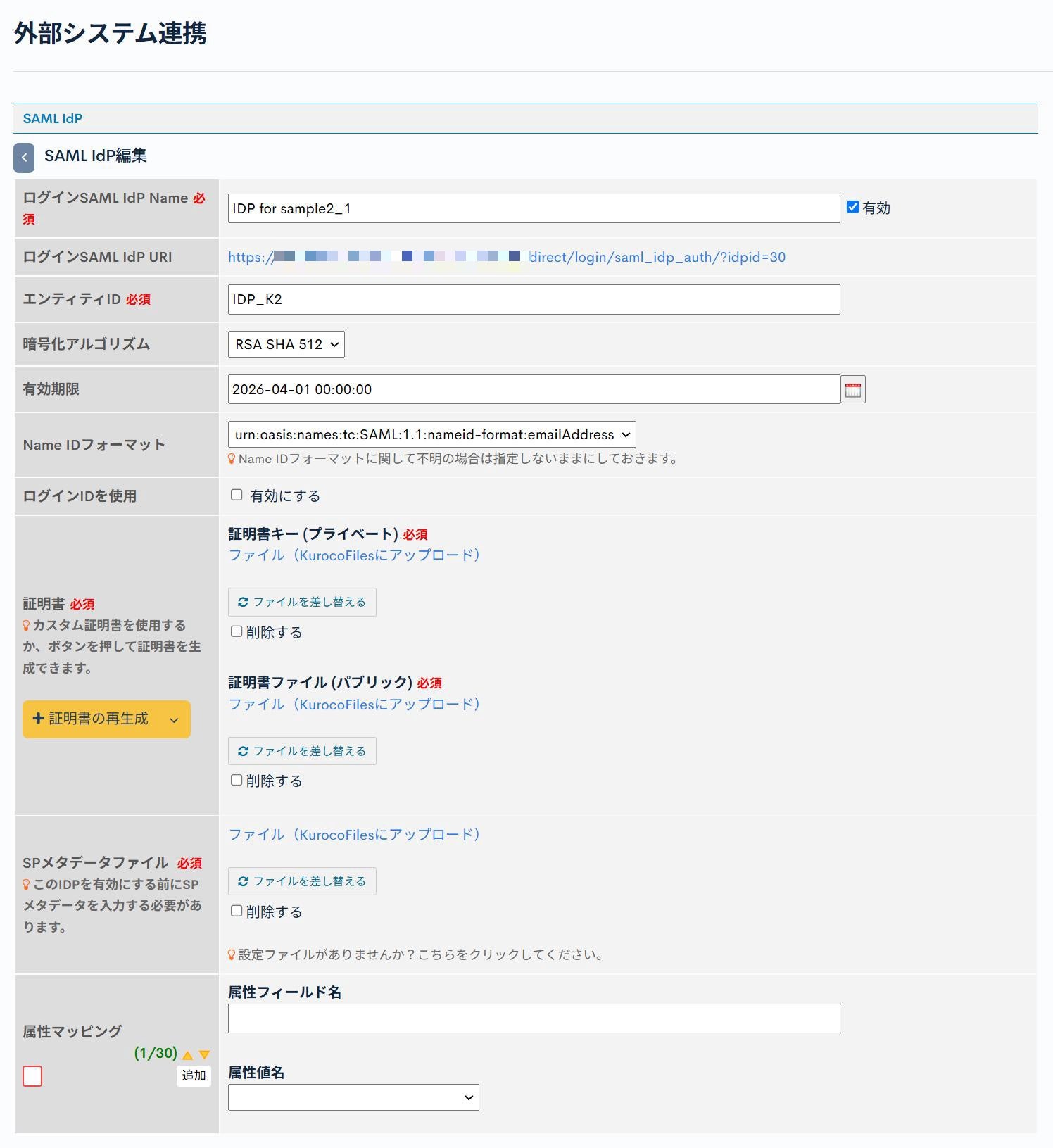

SAML IdPの編集

編集方法

[外部システム連携] -> [SAML IdP]をクリックします。

SAML IdP一覧ページから編集をしたいIDP設定の[ログインSAML IdP Name]をクリックします。

項目説明

SAML IdP編集

| 項目 | 説明 |

|---|---|

| ログイン SAML IdP Name | IDPの名前を設定できます。 |

| ログイン SAML IdP URI | SPからの認証リクエストを受け付けるURL。IDPのメタデータとして表示され、IDP URLとして、SP側で手動で設定できます。 |

| エンティティID | エンティティIDを設定できます。 |

| 暗号化アルゴリズム | データを暗号化するためのアルゴリズムを選択します。 |

| 有効期間 | IDPの有効期間を入力します。 |

| Name IDフォーマット | Name IDのフォーマットを選択できます。 |

| ログインIDを使用 | チェックを入れるとログインIDを使用して連携が可能になります。 |

| 証明書 | データを暗号化するための証明書ファイルと証明書キーのセット。自動生成も可能です。 ※デフォルトの証明書サイズは4096ビットです。2048ビットまたは8192ビットの長さの証明書が必要な場合は、「証明書を生成」ボタンの横にある下向き矢印から選択してください。 |

| SPメタデータファイル | SPのXMLメタデータファイルです。 ファイルアップロードする代わりに、[設定ファイルがありませんか?こちらをクリックしてください。] をクリックすることでテキスト形式で必要なSPデータを手入力することも可能です。 新規IDPを作成時に空白のままにもできますが、その場合はIDPは有効にしないでください。 |

| 属性マッピング | SAML属性として、ユーザーを区別するためのユーザーフィールドをマッピングできます。SAML認証を機能させるには少なくとも一つの識別子が必要です。 |

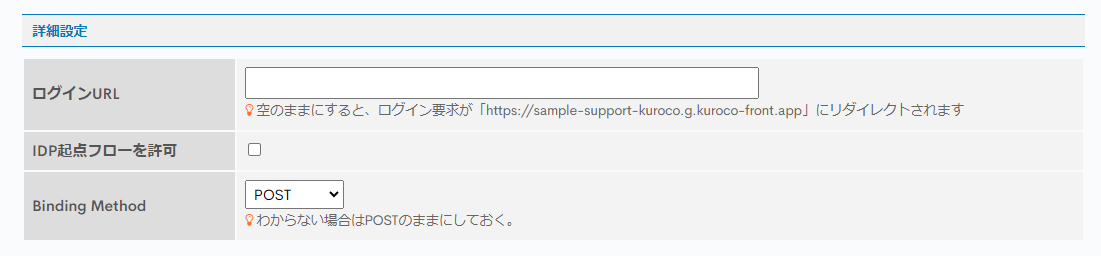

詳細設定

| 項目 | 説明 |

|---|---|

| ログインURL | ログインページのURLを入力します。空欄の場合、ユーザーはフロントエンドドメインのトップにリダイレクトされます。フロントエンドドメインは環境 > アカウント設定で設定できます。この目的は、フロントエンドのロジックがログイン機能を処理できるようにすることです。 ※管理画面のログインを使用してリダイレクトしたい場合は、URLを次のように設定できます。 https://(site-key).g.kuroco-mng.app/management/login/login/?Return_URL=/direct/login/saml_idp_auth/?idpid=(IdP-ID)IdP IDは構成しているIdP IDに置き換えてください |

| IDP起点フローを許可 | IDP起点フローを許可する場合はチェックを入れます。 |

| Binding Method | Binding Methodを選択します。 |

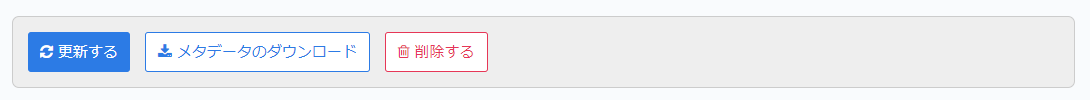

各ボタン

| 項目 | 説明 |

|---|---|

| 更新する | 設定内容を保存します。 |

| メタデータのダウンロード | 表示しているIDPのメタデータをSAML2規準に則ったXML形式でダウンロードします。 |

| 削除する | 表示しているIDP設定を削除します。 |

補足

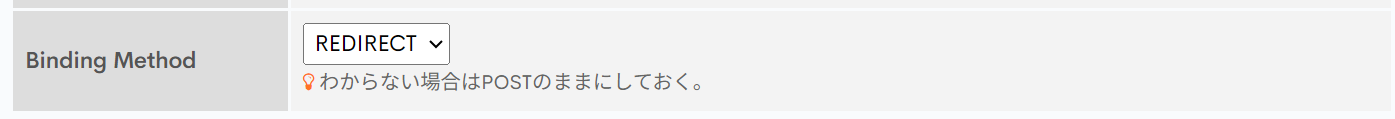

AWS Cognito

AWS Cognitoでは、設定が2つの部分に分かれています。設定バインディングと実際のバインディングです。AWSは設定中にチェックを実行し、それらのチェックが通過した場合のみCognitoはSAML SSOメタデータの保存を許可します。

設定の一部では、AWSはIdP XMLを解析します。そのため、構成時にはバインディングメソッドを「REDIRECT」に設定する必要があります。バインディングメソッドは「詳細設定」にあります。

AWS側でXMLが更新されたら、その後でバインディングメソッドを「POST」に変更するとSSOが機能します。

サポート

お探しのページは見つかりましたか?解決しない場合は、問い合わせフォームからお問い合わせいただくか、Slackコミュニティにご参加ください。